Home » Technologies (Page 2)

Category Archives: Technologies

Booster son ordi avec une clef USB

Booster son ordi avec une clef usb

Booster son ordi avec une clef usb

Une astuce bien pratique et peu onéreuse pour augmenter les performances de votre ordinateur : il faut dédier une clef USB offrant un minimum de 2;5Mo/s en lecture et 1;75 en écriture ce qui est la caractéristique courante d’une bonne clef usb pour vérifier ses caractéristiques on peu utiliser cet utilitaire :

il suffit de connecter la clef sur un port usb on fait un clique droit sur le nom de la clef depuis l’explorateur de fichiers puis cliquer sur « propriétés « ouvrez l’onglet « ReadyBoost « et valider en cliquant sur « OK «

Attention au malware Faketoken

Ce malware de l’année dernière refait surface, pour s’attaquer aux données bancaires sur mobile.

(CCM) — Les experts de Kaspersky alertent les mobinautes du retour de Faketoken, le virus qui vole les données bancaires. L’éditeur de solutions de sécurité informatique explique sur son blog (lien en anglais) comment ce malware de l’année dernière à pu réapparaître dans ses radars de détection des risques.

Mis à jour, le chev al de Troie utilise de nouvelles techniques perfectionnées pour tromper ses victimes. Automatiquement, il est capable de se brancher sur des applis marchandes parmi les plus populaires (taxis, hôtels, banques…) pour les imiter à la perfection et récupérer les informations de paiement confidentielles des utilisateurs pris au piège.

al de Troie utilise de nouvelles techniques perfectionnées pour tromper ses victimes. Automatiquement, il est capable de se brancher sur des applis marchandes parmi les plus populaires (taxis, hôtels, banques…) pour les imiter à la perfection et récupérer les informations de paiement confidentielles des utilisateurs pris au piège.

Pour installer Faketoken sur les mobiles, les hackers utilisent tout simplement de faux liens de téléchargement de photos envoyés par SMS. Jusqu’à maintenant, cette méthode a été particulièrement efficace pour prendre le contrôle de très nombreux smartphones en installant un virus. Une fois en place, le malware Faketoken est capable de tout savoir des applis les plus utilisées du propriétaire. Il peut alors en copier l’interface et intercepter les échanges d’informations, notamment les précieuses données bancaires du propriétaire.

Selon Kaspersky, la diffusion de Faketoken est pour le moment limitée à la Russie. Avant son arrivée ici, il est toujours temps de mettre à jour son antivirus pour mobile.

Un virus repéré sur Facebook Messenger

Derrière un faux fichier vidéo, c’est un virus qui se répand à travers Facebook Messenger.

(CCM) — Mieux vaut y regarder à deux fois avant de cliquer sur une vidéo reçue sur Facebook Messenger. Ce conseil de prudence est valable en permanence, mais avec la récente alerte lancée par Kaspersky, il est encore plus d’actualité.

Un malware se propage actuellement sur Facebook Messenger en prenant l’apparence d’un message vidéo. Derrière, se cache un virus par injection de code Javascript qui s’installe dès que l’utilisateur clique sur le fichier vidéo. Cela permet au hacker de scanner le navigateur web, le système d’exploitation et d’autres éléments de la machine en cours d’utilisation. A partir de ces informations, les pirates peuvent rediriger la victime vers les sites web de leur choix, pour du phishing, de la fraude publicitaire et autres attaques du même genre…

Selon David Jacoky de Kaspersky Labs (compte Twitter en anglais) , c’est bien le service de chat en ligne de Facebook qui est spécifiquement ciblé par ce nouveau virus. La technique et le mode opératoire utilisés n’ont apparemment rien de révolutionnaire. Mais les pirates misent sur la vitesse de propagation extrêmement rapide que permet Messenger pour faire le maximum de victimes avant que les utilisateurs soient informés du risque. Une nouvelle fois, la vigilance doit être de rigueur sur Facebook Messenger, et une rapide mise à jour de logiciel antivirus ne pourra jamais faire de mal…

WhatsApp voit la vie en couleur

Comme sur Facebook, il est désormais possible de rajouter des textes et des couleurs à ses Statuts WhatsApp

(CCM) — En début d’année, WhatsApp succombait à son tour à la mode des Stories, à la différence près que ce type de format s’appelle Statuts sur la messagerie. Jusqu’à aujourd’hui, il était seulement possible de publier une photo ou une vidéo en Statut. Mais avec la dernière mise à jour, il est enfin possible de publier et de partager à ses contacts un Statut comprenant uniquement du texte sur un fond coloré.

Cela vous rappelle quelque chose ? La fonction est en effet fortement inspirée des publications colorées que l’on retrouve sur Facebook. Comme sur le réseau social, les utilisateurs pourront désormais publier un texte et choisir différentes couleurs de police et de fond pour partager ce qu’ils ont à dire. A noter que les Statuts texte pourront aussi afficher des liens

Ce nouveau type de Statut a été introduit très simplement par un porte -parole de WhatsApp : « Maintenant, vous n’aurez plus à vous soucier de faire passer le mot à votre famille et à vos amis. Que vous soyez à la recherche de recommandations de vacances ou que vous vouliez faire passer l’adresse d’une fête à un groupe, le Statut texte vous permet de tenir vos contacts au courant de façon amusante et personnelle ».

La mise à jour est disponible dès maintenant sur iOS et Android, il suffit de télécharger la dernière version de WhatsApp pour pouvoir publier vos Statuts texte.

La Super NES Mini en vidéo

Nintendo présente sa nouvelle mini console dans une vidéo très alléchante.

(CCM) — Pas besoin de lire dans le marc de café ou une boule de cristal pour savoir ce que l’avenir réserve à la Nintendo Classic Mini: Super Nintendo Entertainment System, le nouveau gadget rétro de Nintendo. Ce sera un carton, comme la NES Minil’a été l’an passé, et il y a fort à parier que la mini-console va s’arracher aussi rapidement que la précédente. Pour faire patienter jusqu’au lancement, qui aura lieu le 29 septembre, Nintendo a concocté une petite vidéo (en anglais) présentant la Super NES Mini dans le détail.

Si la Super NES Mini reprend le concept de la NES Mini – version miniaturisée du modèle original, affichage en haute-définition et jeux intégrés -, Nintendo a modifié quelques éléments qui avaient déplu aux fans. Tout d’abord, les deux manettes livrées avec la console (contre une seule précédemment) seront de la même taille que celles de la console originale, ce qui devrait améliorer la jouabilité, et leurs câbles seront beaucoup plus longs.

Au niveau de l’émulateur, c’est toujours le même que celui de la NES Mini. Mais il a aussi reçu quelques améliorations. Outre la possibilité de choisir entre 3 modes graphiques (4:3, scanline ou pixel perfect) et une douzaine de cadres différents. Au niveau du gaming, il est désormais possible de sauvegarder sa partie, mais également de la rembobiner.

Vous laisserez-vous tenter par le charme rétro de la Super NES Mini ? Si oui, préparez-vous à jouer des coudes pour en obtenir une !

Préparez-vous à jouer ! La Nintendo Classic Mini : Super Nintendo sortira en septembre.

Préparez-vous à jouer ! La Nintendo Classic Mini : Super Nintendo sortira en septembre.

Après le colossal succès de la NES Mini l’an dernier, il était évident que Nintendo se devait de remettre le couvert avec une autre de ses consoles cultes, la console préférée des enfants des années 90, j’ai nommé la géniale Super Nintendo Entertainement System. Même si le secret avait déjà un peu été éventé, Nintendo a enfin confirmé la sortie de sa nouvelle mini-console pour le 29 septembre prochain !

Comme la mini-console précédente, la Classic Mini : SNES est une version miniaturisée de la console originale, livrée avec 2 manettes, équipée d’un port HDMI et embarque plusieurs jeux pré-intégrés. En l’occurrence, on trouvera 21 jeux sur la Classic Mini : SNES tous des grands classiques de l’âge d’or de la Super Nintendo :

Contra III : The Alien Wars, Donkey Kong Country, EarthBound, Final Fantasy III, F-ZERO, Kirby Super Star,Kirby’s Dream Course, Mega Man X, Secret of Mana, Street Fighter II Turbo : Hyper Fighting, Super Castlevania IV, Star Fox, Super Ghouls ’n Ghosts, Super Mario Kart, Super Mario RPG : Legend of the Seven Stars, Super Mario World, Super Mario World 2 : Yoshi’s Island Super Metroid, Super Punch-Out !, The Legend of Zelda : A Link to the Past.

Enfin, Nintendo annonce également un jeu totalement inédit : Star Fox 2 ! La suite de Star Fox a été développée à l’époque mais n’est jamais sortie en Europe. Des versions différentes seront également disponibles au Japon et en Amérique du Nord. Outre un look différent pour la version américaine, les deux modèles n’auront pas exactement les mêmes jeux. A priori, le prix devrait avoisiner les 70€.

Comment créer un fichier batch simple?

Les fichiers par lots sont l’une des façons les plus simples de demander à votre ordinateur de faire des choses. Vous pouvez les utiliser pour automatiser vos tâches quotidiennes, réduire le temps global de faire quelque chose et de convertir un processus difficile en quelque chose que n’importe qui peut travailler.

Les fichiers par lots sont l’une des façons les plus simples de demander à votre ordinateur de faire des choses. Vous pouvez les utiliser pour automatiser vos tâches quotidiennes, réduire le temps global de faire quelque chose et de convertir un processus difficile en quelque chose que n’importe qui peut travailler.

Dans ce post, nous allons vous montrer comment créer un fichier batch simple. Nous vous apprendrons également sur ce que ces fichiers peuvent faire et comment vous pouvez les écrire pour vous-même en fournissant des ressources supplémentaires pour apprendre à écrire des fichiers de lot (BAT).

Comment créer un fichier BATCH simple?

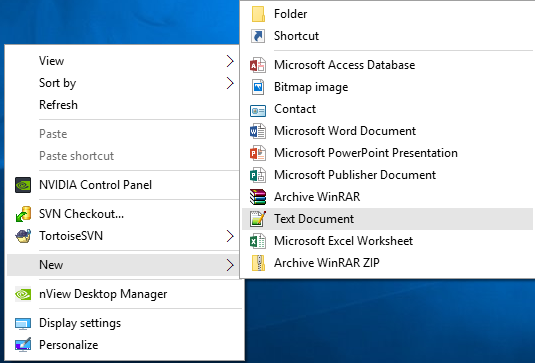

Étape 1: Créer un fichier BAT

Lorsque vous rencontrez un problème de réseau, vous pouvez ouvrir l’invite de commandes et taper ipconfig et envoyer un ping à Google ou à tout autre site pour résoudre ces problèmes. Après quelque temps, vous vous rendez compte que toutes ces étapes prennent du temps et vous décidez d’écrire un fichier BAT simple et l’enregistrer dans votre clé USB. Afin que chaque fois que vous rencontrez un problème de réseau dans votre ordinateur ou tout autre ordinateur, vous pouvez simplement brancher votre lecteur USB et exécuter le fichier BAT pour résoudre le problème du réseau en un seul clic.

Créer un nouveau document texte

Vous devrez créer un document texte. Pour ce faire, cliquez avec le bouton droit n’importe où sur l’écran et allez à Nouveau à Document texte.

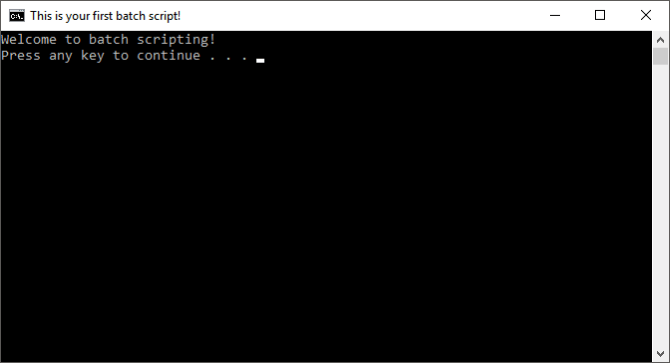

Ajouter un code

Ajouter un code

Double-cliquez sur le document texte que vous avez créé pour ouvrir l’éditeur de texte. Copiez et collez le code fourni ci-dessous.

@echo off Title Ceci est votre premier script de lot! Echo Bienvenue à batch scripting ! pause

Enregistrez le fichier en tant que fichier BAT

Enregistrez maintenant le fichier avec l’extension .bat. Vous pouvez le faire en allant dans Fichier à Enregistrer sous puis en fournissant le nom souhaité avec l’extension .bat. (Exemple: welcome.bat). Cliquez ensuite sur OK pour enregistrer le fichier. Lorsque vous double-cliquez sur le fichier .bat nouvellement créé, vous verrez « Bienvenue dans les scripts par lots! » À l’écran.

Essayez de modifier la phrase après la commande echo fournie dans le script ci-dessus pour voir comment la sortie reflète en conséquence.

Étape 2: Quelques commandes importantes

Si vous êtes bon à utiliser l’invite de commande, alors vous êtes déjà un expert dans la création des fichiers bat, parce que, la langue est presque la même.

@echo – Ce paramètre est utilisé pour visualiser votre code de travail. Si vous ajoutez au bout de ce paramètre, il vous demandera le script pour être fermé après qu’il ait fini.

title – cela fonctionne beaucoup comme le balise <title> en HTML. Il fournit un titre dans la fenêtre d’invite de commande pour le script que vous avez écrit.

cls – Il est utilisé pour effacer l’invite de commande.

rem – Ceci est connu comme la commande remarque qui fonctionne un peu comme le <! – tag en HTML. Les phrases que vous ajoutez en utilisant cette commande ne font pas partie du code dans votre script. Ils sont utilisés pour fournir des explications sur le code.

%% a – Chaque fichier dans le dossier.

( « \. ») – Le dossier racine.

pause – Cela fournira une rupture de la chaîne logique de votre fichier .bat. Il est noté par la phrase « Appuyez sur n’importe quelle touche pour continuer … »

start « » [site web] – Cela va ouvrir le site dans votre navigateur Web par défaut.

ipconfig – Ceci est utilisé pour afficher des informations sur le réseau. Il comprendra les adresses IP, les masques de sous-réseau et les adresses MAC.

ping – Ce sera un ping d’ une adresse IP. Il est utilisé pour évaluer le temps de réponse en utilisant l’emplacement et la latence.

Étape 3: Écrire et exécuter votre fichier BAT

Nouvelles

Voulez-vous ouvrir tous les sites d’actualités en un seul clic? Vous pouvez le faire très facilement en utilisant le fichier bat. Vous pouvez également ouvrir n’importe lequel de vos sites Web favoris de la même manière. Par exemple, nous allons ajouter seulement les sites d’actualité.

@echo off start "" http://www.cnn.com start "" http://www.abc.com start "" http://www.msnbc.com start "" http://www.bbc.com start "" http://www.huffingtonpost.com start "" http://www.aljazeera.com start "" https://news.google.com/

Créez un fichier Bat selon et nommez-le comme vous le souhaitez avec l’extension .bat. Puis passé le code qui est fourni ci-dessus.

Une fois le fichier sauvegardé, double-cliquez dessus pour ouvrir tous les sites d’actualité dans votre navigateur Web par défaut.

Automatiser de nombreuses tâches

Vous pouvez automatiser beaucoup de tâches répétées que vous faites tous les jours en utilisant les scripts simples. Plus vous utilisez les fichiers batch, plus vous automatisez les tâches dans votre machine.

Laissez-nous savoir si les commandes écrites ci-dessus fonctionnent sur votre ordinateur de bureau / ordinateur portable. Nous aimerions vous entendre parler de vous.

Source: TDM

32 millions de comptes Twitter piratés

Le vol de millions d’identifiants et mots de passe Twitter se confirme, avec un hacker russe à la manœuvre.

Les équipes de sécurité des grands services en ligne doivent être bien occupées ces jours-ci, avec des révélations qui s’enchaînent sur des piratages massifs de données d’utilisateurs. Après MySpace, Tumblr, LinkedIn et autres, c’est au tour de Twitter d’être victime d’un hacker. Selon nos confrères du Figaro, plus de 32 millions de profils Twitter seraient actuellement en vente sur le Dark Web.

Si le pirate dénommé Tessa88 prétend avoir en sa possession 379 millions d’adresses email et mots de passe appartenant à des membres de Twitter, les sources citent plutôt le chiffre de 32 millions de comptes réellement compromis. Il n’en demeure pas moins que les volumes sont considérables et que des questions se posent désormais sur la sécurité du réseau social. Selon Twitter, les serveurs de la firme n’ont pas été piratés. Il s’agirait donc d’une attaque détournée, visant les utilisateurs et non l’entreprise en elle-même.

En prévention, Twitter vient de recommander à tous ses utilisateurs de modifier leur mot de passe dans les plus brefs délais, en leur demandant une fois encore d’éviter les combinaisons de lettres trop basiques…

Sécurité : des pirates attaquent Google

Une bande de hackers tente de contourner le protocole de double authentification du géant californien.

La double authentification est largement adoptée aujourd’hui par les géants du net. Ce dispositif, également appelé authentification à deux facteurs, offre un niveau de sécurité supplémentaire pour les utilisateurs en les obligeant à saisir leur identifiants, puis à entrer un code reçu par SMS afin de continuer leur navigation, ou de se connecter à un réseau ou à un ordinateur. Mais des hackers se sont récemment attaqués à la double authentification de Googleet tentent de contourner le protocole en envoyant eux-même un SMS à leur victime.

Le mode opératoire des hackers est simple : il envoient un SMS à la personne qu’ils souhaitent pirater, en se faisant passer pour Google. Dans ce message, ils expliquent à la victime qu’une tentative de connexion suspecte a été détectée sur son compte Gmail. Pour bloquer ce dernier, il lui est demandé de renvoyer le code à 6 chiffres qu’elle va recevoir dans les minutes suivantes par SMS au numéro qui lui a envoyé cette alerte. Or, ce numéro n’est autre que celui du pirate. Le code à 6 chiffre reçu par la victime est quant à lui généré par la connexion du hacker. Si la victime se fait avoir, elle enverra donc directement au pirate le code lui permettant d’opérer son méfait.

Cette manœuvre suppose cependant que le hacker possède l’adresse email de sa victime, mais également son mot de passe et son numéro de téléphone. Or, la liste de géants de l’internet victimes de vols de données ne cesse de s’agrandir. Le dernier en date : 32 millions de comptes ont été piratés sur Twitter.

Source : http://www.commentcamarche.net/news/5868293-securite-des-pirates-attaquent-google

Une Game Boy version 2016, équipée d’un Raspberry Pi Zero

Un passionné a remis au goût du jour une console de jeu mythique qui a rythmé la vie de millions d’utilisateurs, la Game Boy ! Au menu, écran couleur et Raspberry Pi Zero pour l’animer.

Ah ! Nostalgie quand tu nous tiens ! Non, tout n’était pas mieux avant, mais il faut bien avouer qu’aucune console de jeu portable n’a depuis procuré autant de plaisir à son propriétaire que la Nintendo Game Boy de première génération. Les plus de trente ans vous le confirmeront…

L’illusion est parfaite !

Un passionné a remis au goût du jour cette console de jeu mythique en la transformant en objet de retro-gaming. Bien que la structure extérieure soit pratiquement identique, les modifications internes sont conséquentes. À commencer par l’écran couleur de 3.5 pouces en lieu et place de l’écran monochrome de la génération des 90’s. On note aussi l’ajout de boutons « X et Y » empruntés sur une manette de NES ainsi que de « gâchettes » à l’arrière.

En termes de spécification technique, cette Game Boy 2016 n’a plus rien à voir avec son ancêtre. Toute l’électronique a été remplacée par un nano ordinateur Raspberry Pi Zero. La connectique a aussi été mise au goût du jour. On retrouve un port USB, un port HDMI, un port micro USB pour recharger la batterie de 2000 mAh ainsi que le Bluetooth.

L’un des points dont ce passionné est le plus fière reste l’intégration de la micro SD dans une ancienne cartouche de jeu. L’illusion est parfaite et il ainsi possible grâce à un émulateur de jouer à vos anciens jeux préférés.

Les six choses experts de cybersécurité s’inquiètent

Ransomware, la guerre sur le mot de passe et pourquoi vous êtes le pire ennemi de votre téléphone.

Selon la façon dont vous regardez, c’est soit un moment terrible ou un grand temps de travailler dans la cybersécurité. Il pourrait y avoir jusqu’à 50 milliards d’objets connectés dans le monde d’ici 2020, soit dix fois le nombre que nous avons aujourd’hui.Et là où il y a une connexion Internet, il y a une chance qu’il pourrait être piraté.

Le Forum international sur la cybersécurité a eu lieu à Lille plus tôt cette semaine, en présence de politiciens, des universitaires et des représentants d’entreprises privées.Tous étaient là pour comprendre comment éviter les pièges de cette explosion de connexions, et discuter les soucis qui les maintiennent en place pendant la nuit. Voici ce qu’ils ont dit.

1. Les pirates aiment le « internet des objets »

Bouilloires, des réfrigérateurs et des bacs connectés à Internet (collectivement connu sous le nom «Internet des choses») sont susceptibles d’être encore moins sûr que les smartphones et les ordinateurs. Ceci est pour toute une panoplie de raisons différentes.

Premièrement, les produits sur le marché jusqu’à présent sont venus avec des mots de passe définis par le fabricant dont les utilisateurs ne sont pas susceptibles de changer, et sont donc facile pour les pirates de deviner. « ABCD », « 1234 » et « 0000 » sont tous un bon endroit pour commencer.

À l’avenir, de plus en plus de ces appareils seront produits à bon marché et vendus sur Internet sans manuels d’instructions ou vendeur d’entrée, ce qui aggrave le problème.Fabrice Clerc de 6Cure, une société de cybersécurité, lesdits objets connectés sont « très attrayant pour les pirates », surtout quand ils sont construits avec des composants « low cost ».

Est-ce que ça importe? Il fait quand ces violations pourraient conduire à des pirates de corrompre ou de voler vos données, le piratage de votre connexion WiFi , ou le contrôle de votre maison. Une vie connectée pourrait facilement devenir une vie piraté.

2. Le composant le plus faible de tout objet connecté est l’humain utilisant

Les humains sont un cauchemar de sécurité. Ils ouvrent des e – mails de spam, visiter des sites remplis de virus, laisser leurs appareils traîner et oublier de mettre à jour leur logiciel régulièrement.

Maryline Boizard, professeur de droit à l’Université de Rennes, a expliqué que l’humain à l’aide d’un dispositif peut nuire à peu près toutes ses fonctions de sécurité. «Vous pouvez avoir un objet vraiment sécurisé, mais tout dépend de l’utilisateur, » dit-elle. « Si votre mot de passe est ‘admin’, cet objet est mort. » Ceci est en partie parce que …

3. Les mots de passe sont terribles

Comme cela devrait être de plus clair maintenant, quoi que ce soit avec un mot de passe est instantanément plus vulnérable au piratage. Nicole Jones de Google a déclaré à la conférence que la société ne croit pas vraiment en eux plus – qu’il a rejoint la « guerre contre le mot de passe » qui prend de l’ ampleur dans tout le secteur.

Ce sera la raison pour laquelle il continue à faire de vous inscrire pour la vérification en deux étapes en utilisant votre numéro de téléphone mobile, puis. Il est également la raison pour laquelle les banques font de générer un mot de passe sur un petit morceau de plastique avant qu’il ne vous laissera dans votre compte. Une simple chaîne de lettres et de chiffres ne suffit pas d’être sûr que la bonne personne se connecte à un compte.

4. Nous devons encore vous soucier des virus

Cela peut sembler un peu 2002, mais les virus sont un problème plus important que jamais. Huawei, la société des télécommunications et des TIC, estime que près de 20 millions de nouveaux malwares sont inventés chaque jour. Nicole Jones de Google affirme que la plupart des virus sont contractés via des sites normaux qui ont été attaqués, plutôt que des sites dédiés à la prise de votre ordinateur vers le bas, ils sont donc encore plus difficile à éviter.

5. Apps sont vraiment précaires

Les utilisateurs semblent également spectaculairement indifférents quant à la sécurité des applications qu’ils téléchargent. Un représentant de Pradeo, une société de sécurité mobile, m’a dit que 100 pour cent des applications payantes sur Android et 56 pour cent des personnes sur le magasin d’Apple ont été fissurés dans les applications de 2013. Les institutions financières sont particulièrement vulnérables: environ la moitié ont été piraté sur Android et un quart sur Apple.

6. La cybercriminalité est devenue une profession

Hacking est passé d’être la province d’une petite et curieuse minorité de former son propre marché noir, grâce à la fois aux gens prêts à payer pour l’information (mais il est obtenu) et le fait que les entreprises vont payer de petites rançons afin que les pirates laissent tranquilles.

Un représentant d’Europol a déclaré que «nous voyons maintenant beaucoup plus d’ extorsion dans le cadre du modèle d’entreprise », ce qui conduit à l’augmentation de l’expression « ransomware » pour décrire à petite échelle, hacks de rançon ciblée.Christophe Jolly de Cisco France a confirmé que nous avons vu une «industrialisation de piratage» dans la dernière décennie.

7. Sécurité ne peut pas suivre avec la technologie

Dans l’ensemble, nous devons accepter que nos appareils ne sont pas vraiment sûr – ils n’ont jamais été, et ne sera probablement jamais. John Suffolk de Huawei a dit qu’il demande souvent des chambres pleines de professionnels de la cybersécurité Comment garder un appareil vraiment sécurisé, et la réponse est toujours la même: «Ne pas mettre en marche. »

Si vous insistez pour réellement utiliser vos appareils, garder le logiciel mis à jour, lire le manuel, renseignez-vous sur les escroqueries et les logiciels malveillants, et pour l’amour de dieu, choisir un bon mot de passe.

Source : newstatesman.com

Vous devez être connecté pour poster un commentaire.