Sécurité : des pirates attaquent Google

Une bande de hackers tente de contourner le protocole de double authentification du géant californien.

La double authentification est largement adoptée aujourd’hui par les géants du net. Ce dispositif, également appelé authentification à deux facteurs, offre un niveau de sécurité supplémentaire pour les utilisateurs en les obligeant à saisir leur identifiants, puis à entrer un code reçu par SMS afin de continuer leur navigation, ou de se connecter à un réseau ou à un ordinateur. Mais des hackers se sont récemment attaqués à la double authentification de Googleet tentent de contourner le protocole en envoyant eux-même un SMS à leur victime.

Le mode opératoire des hackers est simple : il envoient un SMS à la personne qu’ils souhaitent pirater, en se faisant passer pour Google. Dans ce message, ils expliquent à la victime qu’une tentative de connexion suspecte a été détectée sur son compte Gmail. Pour bloquer ce dernier, il lui est demandé de renvoyer le code à 6 chiffres qu’elle va recevoir dans les minutes suivantes par SMS au numéro qui lui a envoyé cette alerte. Or, ce numéro n’est autre que celui du pirate. Le code à 6 chiffre reçu par la victime est quant à lui généré par la connexion du hacker. Si la victime se fait avoir, elle enverra donc directement au pirate le code lui permettant d’opérer son méfait.

Cette manœuvre suppose cependant que le hacker possède l’adresse email de sa victime, mais également son mot de passe et son numéro de téléphone. Or, la liste de géants de l’internet victimes de vols de données ne cesse de s’agrandir. Le dernier en date : 32 millions de comptes ont été piratés sur Twitter.

Source : http://www.commentcamarche.net/news/5868293-securite-des-pirates-attaquent-google

Fusillade meurtrière dans une boîte gay : Orlando dans la tourmente

Fusillade meurtrière dans une boîte gay : Orlando dans la tourmente

Les drames se succèdent à Orlando, en Floride où une fusillade faisant plus de 50 morts a éclaté dimanche 12 juin à l’aube dans un night club, précédée de l’assassinat d’une chanteuse par un fan, vendredi 10 juin. Retour sur un week-end tragique pour les États-Unis.

Une fusillade dans une boîte gay

Un homme s’est introduit dans une discothèque gay et a ouvert le feu sur la foule, dimanche 12 juin. Au moins 50 morts et 53 blessés ont été recensés. C’est la tuerie la plus grave de l’histoire du pays, selon Le Monde. Le tueur serait un Américain, né de parents Afghans, nommé Omar Saddiqui Mateen. Ses motivations sont inconnues pour le moment, mais la piste terroriste est envisagée par les autorités. Terry DeCarlo, membre du LGBT Community Center de Orlando a déclaré à la télévision locale : « Comment ne pas penser qu’il s’agit d’une attaque visant spécifiquement la communauté LGBT quand les faits se déroulent dans une boîte LGBT et que 20 membres de la communauté sont morts et 40 autres à l’hôpital ? ». Hillary Clinton, candidate à la présidentielle américaine, a présenté ses hommages aux victimes sur Twitter.

Hostile au lobby pro-armes, elle avait déclaré « Quelque chose va très mal (…) Je ne vais pas rester sans rien faire pendant que d’autres meurent encore à travers les États-Unis » suite au meurtre de deux journalistes en direct à la télévision, en août 2015.

Les États-Unis face aux violences armées

Les violences armées sont presque quotidiennes aux États-Unis. Selon le site Gunviolencearchive.org, il y aurait eu près de 5900 morts par armes à feu depuis le début de l’année 2016. La dernière fusillade de grande ampleur avait eu lieu à San Bernardino en Californie au mois de décembre 2015 et avait fait 14 morts, relançant momentanément le débat sur le port d’armes.

En savoir plus sur http://www.vanityfair.fr

Une Game Boy version 2016, équipée d’un Raspberry Pi Zero

Un passionné a remis au goût du jour une console de jeu mythique qui a rythmé la vie de millions d’utilisateurs, la Game Boy ! Au menu, écran couleur et Raspberry Pi Zero pour l’animer.

Ah ! Nostalgie quand tu nous tiens ! Non, tout n’était pas mieux avant, mais il faut bien avouer qu’aucune console de jeu portable n’a depuis procuré autant de plaisir à son propriétaire que la Nintendo Game Boy de première génération. Les plus de trente ans vous le confirmeront…

L’illusion est parfaite !

Un passionné a remis au goût du jour cette console de jeu mythique en la transformant en objet de retro-gaming. Bien que la structure extérieure soit pratiquement identique, les modifications internes sont conséquentes. À commencer par l’écran couleur de 3.5 pouces en lieu et place de l’écran monochrome de la génération des 90’s. On note aussi l’ajout de boutons « X et Y » empruntés sur une manette de NES ainsi que de « gâchettes » à l’arrière.

En termes de spécification technique, cette Game Boy 2016 n’a plus rien à voir avec son ancêtre. Toute l’électronique a été remplacée par un nano ordinateur Raspberry Pi Zero. La connectique a aussi été mise au goût du jour. On retrouve un port USB, un port HDMI, un port micro USB pour recharger la batterie de 2000 mAh ainsi que le Bluetooth.

L’un des points dont ce passionné est le plus fière reste l’intégration de la micro SD dans une ancienne cartouche de jeu. L’illusion est parfaite et il ainsi possible grâce à un émulateur de jouer à vos anciens jeux préférés.

Les six choses experts de cybersécurité s’inquiètent

Ransomware, la guerre sur le mot de passe et pourquoi vous êtes le pire ennemi de votre téléphone.

Selon la façon dont vous regardez, c’est soit un moment terrible ou un grand temps de travailler dans la cybersécurité. Il pourrait y avoir jusqu’à 50 milliards d’objets connectés dans le monde d’ici 2020, soit dix fois le nombre que nous avons aujourd’hui.Et là où il y a une connexion Internet, il y a une chance qu’il pourrait être piraté.

Le Forum international sur la cybersécurité a eu lieu à Lille plus tôt cette semaine, en présence de politiciens, des universitaires et des représentants d’entreprises privées.Tous étaient là pour comprendre comment éviter les pièges de cette explosion de connexions, et discuter les soucis qui les maintiennent en place pendant la nuit. Voici ce qu’ils ont dit.

1. Les pirates aiment le « internet des objets »

Bouilloires, des réfrigérateurs et des bacs connectés à Internet (collectivement connu sous le nom «Internet des choses») sont susceptibles d’être encore moins sûr que les smartphones et les ordinateurs. Ceci est pour toute une panoplie de raisons différentes.

Premièrement, les produits sur le marché jusqu’à présent sont venus avec des mots de passe définis par le fabricant dont les utilisateurs ne sont pas susceptibles de changer, et sont donc facile pour les pirates de deviner. « ABCD », « 1234 » et « 0000 » sont tous un bon endroit pour commencer.

À l’avenir, de plus en plus de ces appareils seront produits à bon marché et vendus sur Internet sans manuels d’instructions ou vendeur d’entrée, ce qui aggrave le problème.Fabrice Clerc de 6Cure, une société de cybersécurité, lesdits objets connectés sont « très attrayant pour les pirates », surtout quand ils sont construits avec des composants « low cost ».

Est-ce que ça importe? Il fait quand ces violations pourraient conduire à des pirates de corrompre ou de voler vos données, le piratage de votre connexion WiFi , ou le contrôle de votre maison. Une vie connectée pourrait facilement devenir une vie piraté.

2. Le composant le plus faible de tout objet connecté est l’humain utilisant

Les humains sont un cauchemar de sécurité. Ils ouvrent des e – mails de spam, visiter des sites remplis de virus, laisser leurs appareils traîner et oublier de mettre à jour leur logiciel régulièrement.

Maryline Boizard, professeur de droit à l’Université de Rennes, a expliqué que l’humain à l’aide d’un dispositif peut nuire à peu près toutes ses fonctions de sécurité. «Vous pouvez avoir un objet vraiment sécurisé, mais tout dépend de l’utilisateur, » dit-elle. « Si votre mot de passe est ‘admin’, cet objet est mort. » Ceci est en partie parce que …

3. Les mots de passe sont terribles

Comme cela devrait être de plus clair maintenant, quoi que ce soit avec un mot de passe est instantanément plus vulnérable au piratage. Nicole Jones de Google a déclaré à la conférence que la société ne croit pas vraiment en eux plus – qu’il a rejoint la « guerre contre le mot de passe » qui prend de l’ ampleur dans tout le secteur.

Ce sera la raison pour laquelle il continue à faire de vous inscrire pour la vérification en deux étapes en utilisant votre numéro de téléphone mobile, puis. Il est également la raison pour laquelle les banques font de générer un mot de passe sur un petit morceau de plastique avant qu’il ne vous laissera dans votre compte. Une simple chaîne de lettres et de chiffres ne suffit pas d’être sûr que la bonne personne se connecte à un compte.

4. Nous devons encore vous soucier des virus

Cela peut sembler un peu 2002, mais les virus sont un problème plus important que jamais. Huawei, la société des télécommunications et des TIC, estime que près de 20 millions de nouveaux malwares sont inventés chaque jour. Nicole Jones de Google affirme que la plupart des virus sont contractés via des sites normaux qui ont été attaqués, plutôt que des sites dédiés à la prise de votre ordinateur vers le bas, ils sont donc encore plus difficile à éviter.

5. Apps sont vraiment précaires

Les utilisateurs semblent également spectaculairement indifférents quant à la sécurité des applications qu’ils téléchargent. Un représentant de Pradeo, une société de sécurité mobile, m’a dit que 100 pour cent des applications payantes sur Android et 56 pour cent des personnes sur le magasin d’Apple ont été fissurés dans les applications de 2013. Les institutions financières sont particulièrement vulnérables: environ la moitié ont été piraté sur Android et un quart sur Apple.

6. La cybercriminalité est devenue une profession

Hacking est passé d’être la province d’une petite et curieuse minorité de former son propre marché noir, grâce à la fois aux gens prêts à payer pour l’information (mais il est obtenu) et le fait que les entreprises vont payer de petites rançons afin que les pirates laissent tranquilles.

Un représentant d’Europol a déclaré que «nous voyons maintenant beaucoup plus d’ extorsion dans le cadre du modèle d’entreprise », ce qui conduit à l’augmentation de l’expression « ransomware » pour décrire à petite échelle, hacks de rançon ciblée.Christophe Jolly de Cisco France a confirmé que nous avons vu une «industrialisation de piratage» dans la dernière décennie.

7. Sécurité ne peut pas suivre avec la technologie

Dans l’ensemble, nous devons accepter que nos appareils ne sont pas vraiment sûr – ils n’ont jamais été, et ne sera probablement jamais. John Suffolk de Huawei a dit qu’il demande souvent des chambres pleines de professionnels de la cybersécurité Comment garder un appareil vraiment sécurisé, et la réponse est toujours la même: «Ne pas mettre en marche. »

Si vous insistez pour réellement utiliser vos appareils, garder le logiciel mis à jour, lire le manuel, renseignez-vous sur les escroqueries et les logiciels malveillants, et pour l’amour de dieu, choisir un bon mot de passe.

Source : newstatesman.com

10 aphrodisiaques naturels et pas chers !

Des stimulateurs de désir sans ordonnance, pas chers et efficaces : ça existe ! Vous connaissez les vertus du ginseng ou des huîtres, mais le ginkgo ou la passiflore ont aussi des effets stimulants. Dix aphrodisiaques naturels et faciles à trouver !

Le ginkgo biloba accroît le désir !

Cette plante réputée aphrodisiaque interviendrait dans la transmission des signaux nerveux. En pratique : la plante favoriserait le métabolisme de trois messagers chimiques du cerveau, l’ acétylcholine (qui entraîne l’excitation du pénis), la dopamine et la noradrénaline (qui accroissent le désir). Pour qui ? Les hommes et les femmes. Que prendre ? Sur avis médical : 120 à 240 mg d’extrait normalisé/jour, en commençant par 50 à 60 mg/jour pour prévenir les maux de tête fréquents à doses plus élevées. Ou : gouttes de Ginkogink, 1 dose (40 ml) 3 fois par jour (contient de l’alcool). Contre-indications : Grossesse et allaitement par précaution. Où l’acheter ? En pharmacies et parapharmacies.

Les huîtres augmentent le taux de testostérone

Les huîtres augmentent le taux de testostéroneL’huître contient de grosses quantités de zinc (16 à 33 mg pour 100 g), un oligo-élément que les hommes perdent à chaque éjaculation. Or ce micronutriment participe à la synthèse de la testostérone , dont un déficit peut entraîner une baisse de libido. Pour qui ? Les hommes. Que prendre ? 3 à 4 huîtres/jour. Solution moins coûteuse : le germe de blé brut comble aussi les manques en zinc : 2 à 3 c. à soupe/jour pendant 1 mois. En complément : 10 à 15 mg/jour de gluconate de zinc ou de citrate de zinc. Sur avis médical. Contre-indications : Un surdosage peut avoir l’effet contraire. Où l’acheter ? En supermarchés, en pharmacies (complément).

La passiflore éveille les sens

La passiflore bleue ou passiflora coerulea (à ne pas confondre avec l’ incarnata qui a des propriétés sédatives) est riche en chrysine. Cette substance accroît le taux de testostérone et inhibe le processus d’aromatisation (qui transforme la testostérone, l’hormone du désir sexuel, en oestrogènes, hormone féminine). Résultat : la plante limite la perte de testostérone chez les hommes vieillissants et accroît l’excitation sexuelle. Pour qui ? Les hommes seulement. Que prendre ? 2 gélules de 500 mg/jour de chrysine (90 gélules de 500 mg – 44 €). Pendant 1 à 2 mois sur avis médical. Contre-indications : A ce dosage, aucune connue Où l’acheter ? En pharmacies.

Ce n’est pas un légende : le ginseng augmente non seulement la résistance physiologique, mais la plante est aussi vasodilatatrice : elle entraîne un meilleur afflux de sang dans le pénis, donc des érections de meilleure qualité. Pour qui ? Les hommes. Que prendre ? 2 ou 3 gélules de 500 mg/jour au moment des repas (100 gélules de 500 mg – 21 €). Pendant 1 à 2 mois. Préférez le « Panax ginseng » qui vient de Chine du Nord. Le ginseng sibérien ou américain est souvent considéré comme moins actif. Sur avis médical. Contre-indications : Aucune connue, mais attention pas de surdosage ! Où l’acheter ? En pharmacies et magasins bio.

Méconnu du grand public, l’arginine favorise les érections et l’excitation. Cet acide aminé favorise la dilatation des vaisseaux et l’afflux de sang vers le sexe. Une étude américaine sur 93 femmes consultant pour une baisse de libido a montré une amélioration chez 62 % des sujets après 4 semaines de supplémentation. Pour qui ? Les hommes et les femmes. Que prendre ? 3 à 5 comprimés d’Arginine Alpha Ketoglutarate (100 gélules de 1 000 mg – 28 €) au coucher. Pendant 1 à 2 mois sur avis médical. Contre-indications : Asthme, cirrhose, herpès, insuffisance rénale, soucis cardiaques. Où l’acheter ? En magasins bio et parapharmacies.

La yohimbe stimule l’appétit sexuel

Le chlorhydrate de yohimbine est extrait d’un arbre d’Afrique de l’Ouest. La plante favorise l’afflux de sang dans les artères et provoque des érections de bonne qualité. Elle stimule aussi la sécrétion de noradrénaline, un messager chimique du cerveau, impliqué dans le désir. Pour qui ? Les hommes et les femmes. Que prendre ? 5 mg de Yocoral® à chaque repas. Prix : 30 € environ la boîte. Sur avis médical. Contre-indications : Hypertension, troubles rénaux ou hépatiques, troubles dépressifs, anxiété et si l’on prend de la Clonidine (antihypertenseur). La plante peut provoquer des palpitations ou des troubles digestifs. Où l’acheter ? En pharmacies.

Le muira puama accroît la libido

Le marapuama (ou muira puama) est un petit arbre dont les racines et l’écorce sont utilisées dans la médecine traditionnelle du Brésil et de Guyane. Une étude française a montré en 1990 la capacité de ce complément à améliorer la libido et la capacité érectile : sur 262 patients, 61 % ont fait état d’un désir sexuel accru et 51 % d’améliorations de la capacité érectile. Pour qui ? Les hommes et les femmes. Que prendre ? 30 gouttes de teinture mère de muira puama 3 fois/jour. Pendant 1 à 2 mois maximum sur avis médical. Prix : 19 € les 250 ml. Contre-indications : Aucune connue Où l’acheter ? En pharmacies.

Le chocolat dope la sécrétion de dopamine

Ce n’est pas un mythe, le chocolat noir contient une source importante de phényléthylamine (PEA). Un véritable dopant car elle entraîne la sécrétion de dopamine, une hormone responsable de la sensation de plaisir et qui contribue à l’orgasme. Une étude italienne en 2004 a montré que sur 153 femmes d’âges et de profils différents, celles qui avaient un faible pour le carré noir avaient plus de désir et de rapports. Pour qui : Les femmes… mais aussi les hommes ! Que prendre ? 1 ou 2 barres de chocolat noir (riche en cacao) le soir – 1,46 € la tablette de 100 g Lindt par exemple. Contre-indications : Aucune, sans abus quand même, le chocolat reste calorique ! Où l’acheter ? En supermarché.

Griffonia simplicifolia : contre les dysfonctions

Le Griffonia simplicifolia est une plante africaine dont les graines sont naturellement riches en L-5-HTP (hydroxytriptophane), précurseur direct de la sérotonine (messager chimique du cerveau). En plus de réguler l’humeur, elle améliore les dysfonctions sexuelles, dont l’éjaculation prématurée. Pour qui ? Les hommes. Que prendre ? 2 gélules de 50 mg 2 fois/jour (29 € les 90 gélules de 50 mg). Pendant 1 à 2 mois sur avis médical. Contre-indications : Evitez en cas de prise d’antidépresseurs, Prozac®, millepertuis, Zoloft®, de sclérodermie. Risque de somnolence. Où l’acheter ? En pharmacies ou magasins bio.

Si une toute petite quantité d’ alcool semble accroître les pensées et l’activité sexuelles, à plus forte dose et sur du long terme, il peut rendre impuissant. – Une alimentation trop grasse le soir limite la production de testostérone par l’organisme. Cette hormone régit le désir sexuel tant chez l’homme que chez la femme. – La cigarette nuit considérablement au système circulatoire et accentue du même coup les problèmes de dysfonction érectile. – Les personnes épuisées, surmenées et déprimées ont généralement une faible libido. Accordez-vous du repos et soignez votre déprime.

Menaces contre Isis Facebook et Twitter démontrent combien il compte sur eux

Nous trions les peluches de la futuriste.

Prédiction de nouvelles technologies efficaces est une entreprise risquée – pour chaque iPad ou ampoule, il y a aussi un hamac Voyage portable ou un Newton Apple. Avec cette mise en garde à l’esprit, nous avons rassemblé une liste des technologies que nous pensons faire un splash de l’année prochaine, et même, dans quelques cas, changer la façon dont nous vivons.

Couper l’accès Isis aux médias sociaux grand public pourrait prendre une bouchée de son exposition – et même ses opérations.

A la fin de la récente vidéo de propagande Isis , une image inattendue apparaît: les visages de PDG Twitter Jack Dorsey et PDG de Facebook Mark Zuckerberg, criblés de balles.

« Vous annoncez quotidien que vous suspendez beaucoup de nos comptes», la vidéo se termine. « Et pour vous, nous disons: est-ce que tout ce que vous pouvez faire … Si vous fermez un compte, nous prendrons dix en retour et bientôt vos noms seront effacés après que nous supprimions vos sites. »

Loin d’être une menace crédible, cependant, la vidéo, publié par les pro-Isis pirates Sons du Califat, démontre experts quelque chose de terrorisme ont soupçonné pendant un certain temps: Isis repose largement sur les sites de médias sociaux grand public, et en coupant leur accès viendrait comme un coup énorme.

La vidéo a été motivée par l’annonce de Twitter qu’il a supprimé 125.000 comptes depuis la mi-2015 pour «menace ou la promotion des actes terroristes, principalement liés à Isis ». Des chercheurs de l’Institut Brookings ont fait l’estimation «conservatrice» qu’il y avait 46.000 comptes de supporters Isis à la fin de 2014, ce qui signifie que la suppression de masse a probablement pris une bouchée significative de la présence Twitter du groupe terroriste.

Nick Kaderbhai, chercheur au Collège de Centre international de King pour l’étude de la radicalisation et la violence politique, me dit qu’il ya six mois, il aurait fait valoir que le «bruit» ou pure échelle, du message de Isis en ligne serait « difficile à contenir « sur les médias sociaux.

Maintenant, sur la base des recherches plus récentes (y compris celle de l’Institut Brookings), il estime que «en fait, les suspensions ont eu un effet mesuré sur le bruit, ainsi que le signal, et que l’exposition Isis a été affectée ». La colère des supporters vers Dorsey et Zuckerberg est une preuve supplémentaire que les médias sociaux peuvent être un front crucial dans la lutte contre Isis.

Adam Hoffman, un candidat au doctorat à l’Université de Jérusalem dont les recherches portent sur l’utilisation des médias sociaux djihadiste, dit dans une séance d’information organisée par BICOM que Isis utiliser ces sites pour trois objectifs distincts. La communication entre les membres a lieu sur les réseaux de messagerie sécurisés et forums difficiles à trouver, mais des sites populaires de médias sociaux sont cruciaux pour recruter des combattants et la diffusion de la propagande. L’âge moyen des recrues étrangères à Isis est de 24 – il est sans surprise les médias sociaux est utilisé pour les atteindre.

« Une partie fondamentale du terrorisme est de magnifier votre impact perçu», dit Hoffman. Voilà pourquoi des vidéos hautement produits, profils de combattants héroïques et les images des massacres sont si importants pour le groupe.

Une présence en ligne sarrasins, vantard peut aussi affecter les batailles du monde réel. Certains commentateurs vont jusqu’à faire valoir que la tempête de tweets Isis qui a accompagné l’invasion de Mossoul en Juin 2014 intimidait les forces irakiennes et a aidé la victoire du groupe.

Le recrutement, quant à lui, a lieu en privé. Les rapports suggèrent que Isis utilise les plates-formes sociales de scouts recrues potentielles, puis les palefreniers par message privé. Hoffman dit que cette tactique est le plus souvent utilisé avec les femmes, qui ont tendance à être moins impressionnés par la propagande sanglante. Une femme jordanienne a parlé aux membres Isis sur les médias sociaux pendant 14 mois avant de se joindre.

comptes Suppression peuvent, temporairement au moins, en retrait de ces deux activités. Cependant, les mêmes partisans ont tendance à apparaître à plusieurs reprises. Un Isis-sympathisant qui a recréé son compte tweeté « laisser le kuffar vapeur des oreilles en colère [non-musulmans]. Je suis de retour avec mon dernier compte « .

Il est également peu probable que les suppressions de médias sociaux pourraient mettre un terme au recrutement tout à fait. Comme Kaderbhai souligne: «Les gens ont voyagé à combattre dans les guerres des autres avant l’Internet. »

Pendant ce temps, selon les initiés, Twitter, Facebook et Google ne sont pas disposés à être totalement ouvert sur la mesure dans laquelle ils coopérer avec le gouvernement américain contre Isis, par crainte d’autres États demandaient des faveurs similaires, ou les clients voient ils sont loin de neutre sur cette question au moins. Mais ils coopèrent, ce qui signifie que nous devrions nous attendre plusieurs délétions à grande échelle.

Dans un combat aussi idéologique que il est militaire, desserrant la mainmise de Isis sur son propre récit pourrait avoir d’énormes répercussions. Pas étonnant qu’ils sont en colère avec Dorsey et Zuckerberg.

Utiliser le Windows Store avec un compte local – Windows 10

Pour des raisons de confidentialité, vous n’avez pas créé de compte Microsoft en ligne pour gérer Windows et vous avez créé un compte local. S’il semble à priori nécessaire d’avoir un compte en ligne afin de pouvoir télécharger et installer des applications depuis le Windows Store, vous pouvez tout à fait le faire avec un compte local. Notez qu’un compte Microsoft (hotmail, live) reste nécessaire, mais il ne sera pas lié à Windows 10 et ne remplacera pas votre compte local.

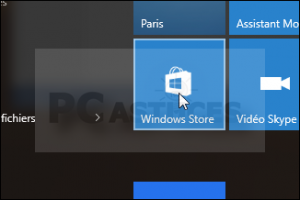

1.- Lancer Windows Store

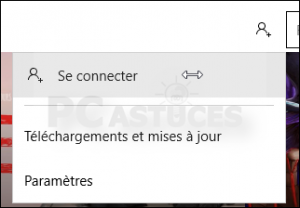

2.- Cliquez sur l’icône d’utilisateur à côté de la barre de recherche puis cliquez sur Se connecter.

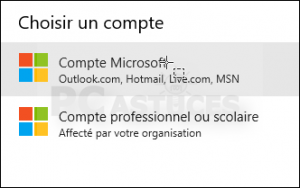

3.- Cliquez sur Compte Microsoft.

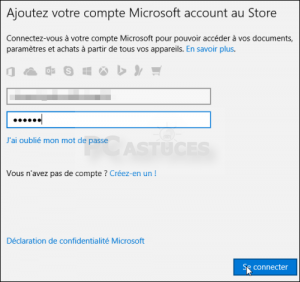

4.- Saisissez l’adresse email de votre compte Microsoft puis votre mot de passe. Cliquez sur Se connecter.

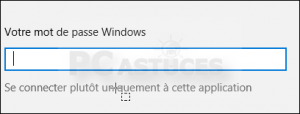

5.-A l’étape suivante, ne saisissez pas votre mot de passe Windows. Faites défiler la fenêtre vers le bas (il y a une barre de défilement cachée) et cliquez sur Se connecter plutôt uniquement à cette application.

6.-Vous pouvez maintenant télécharger des applications. Votre compte local restera le compte pour vous identifier sous Windows 10.

Petya, le rançongiciel, prend en otage votre disque dur

Les maîtres-chanteurs de la Toile utilisent des programmes malveillants, nommés « rançongiciels » pour prendre en otage des données numériques présentes dans le disque dur de l’ordinateur qui seront « libérées » moyennant rançon.

Particuliers, gouvernements, sociétés publiques ou privées : personne n’échappe au fléau des « rançongiciels », un ensemble de programmes malveillants capables de prendre le contrôle des ordinateurs, des tablettes et des smartphones à distance. Les maîtres chanteurs du numérique les utilisent pour crypter et rendre inaccessible le contenu des fichiers personnels ou confidentiels des internautes. Menacées alors de destruction totale de leurs données, les victimes s’acquittent généralement d’une rançon en passant par un dispositif de paiement en ligne gracieusement offert par les cybercriminels.

Les méthodes employées par les pirates informatiques ont considérablement évoluées comme le prouve le nouveau « rançongiciel » Petya. Et pas de jaloux, il est néfaste pour tous les types de machines en s’attaquant aux zones de démarrage des disques durs qui permettent de lancer un système d’exploitation.

L’ordinateur contaminé affiche un message sur fond rouge et une image de tête de mort informant que « vous êtes devenu victime de la Petya Ransomware ! ». Des instructions ponctuées aimablement par les phrases « s’il vous plaît », vous expliquent en détail comment passer à la caisse. La rançon est d’environ 350 euros à convertir en monnaie électronique Bitcoin. Elle devra être versée via une adresse cachée sur le réseau anonyme TOR sous sept jours, après quoi son montant sera doublé.

Une seule manière de s’en prémunir : sauvegarder ses données

Selon les experts en cyber-sécurité, il est impossible de récupérer, sans payer, son disque et ses données. Et Petya se répand comme la peste à travers une série de courriels rédigés en allemand émanant d’un chercheur d’emploi qui envoie aux départements des ressources humaines des entreprises, son CV à télécharger sur Dropbox, un service gratuit de stockage et de partage de fichiers en ligne.

Comment s’en prémunir alors que son mode opératoire à distance rend ce poison du Web, invisible aux logiciels d’antivirus ? Il est recommandé de ne pas cliquer comme des fous sur les fichiers joint envoyés par des inconnus et pratiquer, ce que la plupart des entreprises ou des particuliers ne font jamais, une sauvegarde régulière de ses données sur un support indépendant, afin de pouvoir les restaurer en cas de malheur.

Source: rfi

La voiture sans conducteur 100% Google prend la route

Depuis quelques jours, un drôle de véhicule arpente les rues de Mountain View, en plein cœur de la Silicon Valley. Avec son petit gabarit, ses formes arrondies et ses allures enfantines, il semble tout droit sorti d’un dessin animé. Il présente aussi une autre particularité: il est totalement autonome. Il s’agit en effet du premier prototype de voiture sans conducteur entièrement conçu par Google.

Cela fait déjà cinq ans que l’entreprise mène des expérimentations en Californie et dans le Nevada. Mais jusqu’à présent, elle n’avait utilisé que des modèles commerciaux, des Toyota puis des Lexus. Ces voitures sont équipées d’un système sophistiqué de radar et de caméra. Celui-ci permet de cartographier l’environnement et de détecter voitures, piétons, feux rouges, lignes blanches…

Le nouveau prototype de « Google car » a été développé en interne. Une vingtaine d’unités ont été produites par un petit équipementier de Detroit, le fief américain de l’automobile. Initialement, ces voitures ne devaient inclure ni volant, ni pédales. Google a cependant dû revoir ses plans pour se conformer à la réglementation californienne, qui impose la présence d’un chauffeur pouvant reprendre le contrôle.

En savoir plus sur www.lemonde.fr/technologies

Samsung Galaxy S3 – 16GB – Unlocked – Bleu – [Vendu]

[Vendu] Samsung Galaxy S3 Smartphone 3G+ Android 16 Go Bleu

À propos de cet article

Descriptions du produit

(Vendu) Design : Tout tactile

Mémoire interne (Mo) : 16 Go

OS (Système d’exploitation) : Android 4.0 Ice Cream Sandwich

Technologie : GSM 850/900/1800/1900

Bandes : Quadri-bande

Processeur : Cortex-A9

Norme 3G (UMTS) : Oui

Norme 3G+ (HSDPA) : Oui

GPRS : Oui

Edge : Oui

Indice DAS : 0.34

Les plus : Sortie TV

Couleur : Bleu

Taille écran (pouces) : 4.8

Résolution de l’écran : 1280×720

Prix : $250 US (Négociable)

Informations sur le produit 16 Go , Bleu

| Marque | Samsung |

|---|---|

| Couleur | Bleu |

| Type de produit | Monobloc tout tactile |

| Système d’exploitation | Android 4.0 Ice Cream Sandwich |

| Ecran | 4.8 pouces |

| Connexions | Bluetooth Edge|Edge|3G+|Compatible NFC |

| Résolution de l’appareil photo | 8 Mégapixels |

| Mémoire | Lecteur de Carte Mémoire |

| Fonctions | Appareil photo, GPS |

| Nombre de ports USB | 1 |

| Appareils compatibles | SAMSUNG, TABLETTE, PC |

| Type de batterie | Lithium Ion |

Vous devez être connecté pour poster un commentaire.